В ходе инцидента, причины которого пока не ясны, «Великий китайский файрвол» (Great Firewall of China, GFW) заблокировал весь трафик через один из ключевых портов для зашифрованного соединения. Сбой в работе системы интернет-цензуры привёл к массовому разрыву HTTPS-соединений с сайтами.

HUAWEI Pura 80 Ultra глазами фотографа

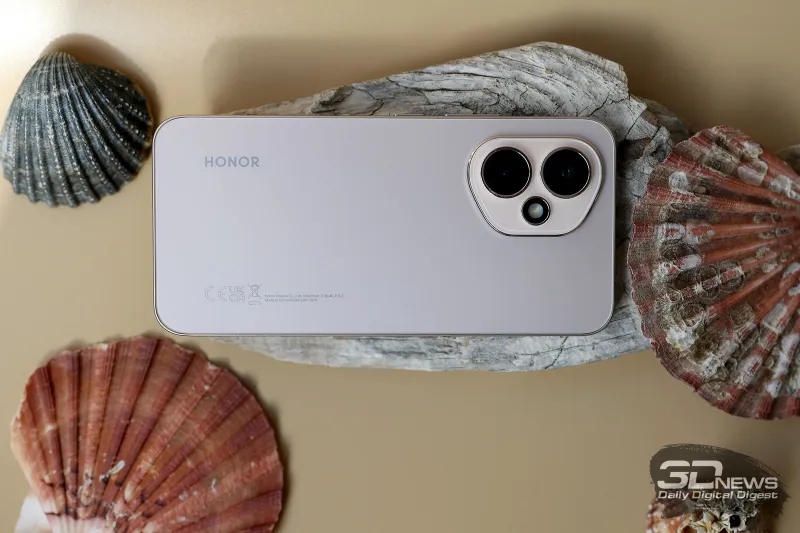

Обзор смартфона HONOR 400: реаниматор

Обзор рейтингового режима Warface: просто освоиться, сложно оторваться

Обзор ноутбука Acer Swift Go 14 (SFG14-63-R7T4) с процессором Ryzen 9 8945HS и OLED-экраном

Пять причин полюбить HONOR 400

Обзор смартфона HUAWEI Pura 80 Ultra: зум, которому нет равных

20 августа система интернет-цензуры КНР продемонстрировала аномальное поведение. Как сообщает Tom’s Hardware со ссылкой на специализированный ресурс мониторинга GFW Report, в течение приблизительно 74 минут система внедряла поддельные TCP RST+ACK пакеты, нарушая все соединения на TCP-порту 443, после чего вернулась к обычному режиму фильтрации

TCP-порт 443 традиционно используется для HTTPS — безопасной версии протокола HTTP, которая шифрует соединение между устройствами. Важно отметить, что, согласно данным GFW Report, блокировки были ограничены портом 443 и не затронули другие распространённые порты, такие как 22 (SSH), 80 (HTTP) или 8443 (альтернативный для HTTPS). Это отличает инцидент от ранее применявшихся методов фильтрации, которые были направлены на блокировку самих протоколов шифрования, таких как TLS 1.3, на всех портах без исключения.

Как отмечает GFW Report, «Великий китайский файрвол» не является единой монолитной системой, а представляет собой комплекс сетевых устройств, выполняющих цензурирование и используя различные методы сбоя трафика. На данный момент неизвестно, было ли событие 20 августа запланированным или же оно стало результатом технического сбоя.