Специалисты по безопасности из компании SquareX на ежегодной конференции Def Con продемонстрировали метод атаки, позволяющий злоумышленникам получить доступ к аккаунтам, защищённым технологией Passkey. Этот механизм, разработанный как более безопасная альтернатива паролям, хранит закрытый ключ на устройстве пользователя и позволяет входить в систему с помощью PIN-кода, Face ID или отпечатка пальца.

Обзор складного смартфона Samsung Galaxy Z Flip7: самая изящная раскладушка

Обзор ноутбука Acer Swift Go 14 (SFG14-63-R7T4) с процессором Ryzen 9 8945HS и OLED-экраном

HUAWEI Pura 80 Ultra глазами фотографа

Обзор смартфона HUAWEI Pura 80 Ultra: зум, которому нет равных

Пять причин полюбить HONOR 400

Обзор смартфона HONOR 400: реаниматор

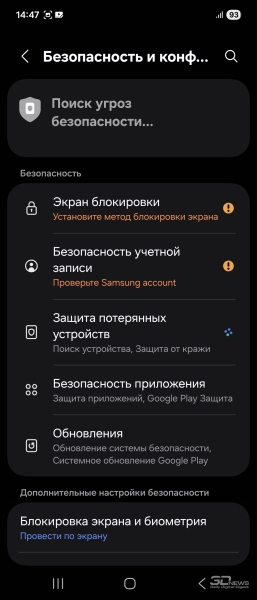

Крупные технологические компании, включая Microsoft, Amazon и Google, активно внедряют Passkey, поскольку он устойчив к фишингу и, в отличие от паролей, его нельзя украсть через поддельный сайт. Атака не затрагивает криптографию самого ключа, но использует уязвимости в браузерной среде, манипулируя процессом аутентификации WebAuthn — стандарта, на котором основана работа Passkey. По словам Шоурии Пратапа Сингха (Shourya Pratap Singh), ведущего инженера SquareX, хакеры могут подменить процесс регистрации и входа, внедрив вредоносный JavaScript через уязвимость на сайте или с помощью вредоносного расширения для браузера.

Как поясняет портал SecurityWeek, для успешной атаки необходимо убедить жертву установить вредоносное расширение, замаскированное под полезный инструмент, либо воспользоваться уязвимостью на целевом сайте, например, XSS-багом (межсайтовый скриптинг). После этого атакующий может перехватить процесс регистрации Passkey или заставить систему переключиться на аутентификацию по паролю, чтобы украсть учётные данные. По факту жертве достаточно просто посетить сайт, на котором используется Passkey, с установленным вредоносным расширением или попасть на ресурс с уязвимостью для внедрения кода — дополнительные действия не требуются.

Это открытие подчёркивает риски, связанные с безопасностью браузерных расширений и клиентских уязвимостей, даже при использовании современных методов аутентификации. Хотя Passkey остаётся более защищённой технологией по сравнению с паролями, его безопасность зависит от корректной реализации WebAuthn и отсутствия компрометирующих факторов в окружении пользователя.